افزایش اختلالهای اینترنت، قطعی اینترنت بینالمللی در ساعاتی از روز و مسدودسازی ابزارهای ارتباطی امن تدابیر جمهوری اسلامی برای مقابله با اعتراضها بودهاند. این رویکرد فرصتی را برای سودجویان فراهم آورد تا ابزارهای ناامن خود را در قالب فیلترشکن و ابزارهای دور زدن محدودیت اینترنت به دست مردمی برسانند که به دنبال اتصال به اینترنت آزادند.

تلگرام طلایی

حکومت ایران در چند سال اخیر همواره، در انتشار بدافزار و آلوده کردن دستگاههای مردم یا فاش شدن اطلاعات آنها نقش مستقیم یا غیر مستقیم نقش داشته است. بعد از مسدود شدن تلگرام در ایران، استفاده از نسخههای غیررسمی نظیر تلگرام طلایی افزایش یافت. این نسخه غیررسمی را نهاد امنیتی حکومت ایران ساخته بود اما در ابتدا، هیچیک از مقامها این موضوع را تایید نکردند؛ تا آنکه وزیر وقت اطلاعات در خرداد ۱۳۹۷ اعلام کرد: «تلگرام طلایی متعلق به جمهوری اسلامی است و ۲۵ میلیون عضو دارد.»

در سال ۱۳۹۹، اطلاعات ۴۲ میلیون کاربر ایرانی نسخههای غیررسمی تلگرام لو رفت و مشخص شد که اطلاعات کاربران در سامانه شکار متعلق به یک نهاد امنیتی ذخیره شده است.

با این حال تلگرام طلایی که هنوز هم فعال است، تنها پروژه جمهوری اسلامی برای رصد کردن و جاسوسی از شهروندان نیست و سایر هکرها و کلاهبرداران اینترنتی هم در این روزها فضا را مناسب دیدهاند تا ابزارهای آلوده را به گوشی کاربران ایرانی برسانند؛ از ویپیانهایی که ادعا میکنند بهترین عملکرد را دارند تا نسخههای جعلی واتساپ که دستبهدست میشوند.

فیلترشکنهای ناامن

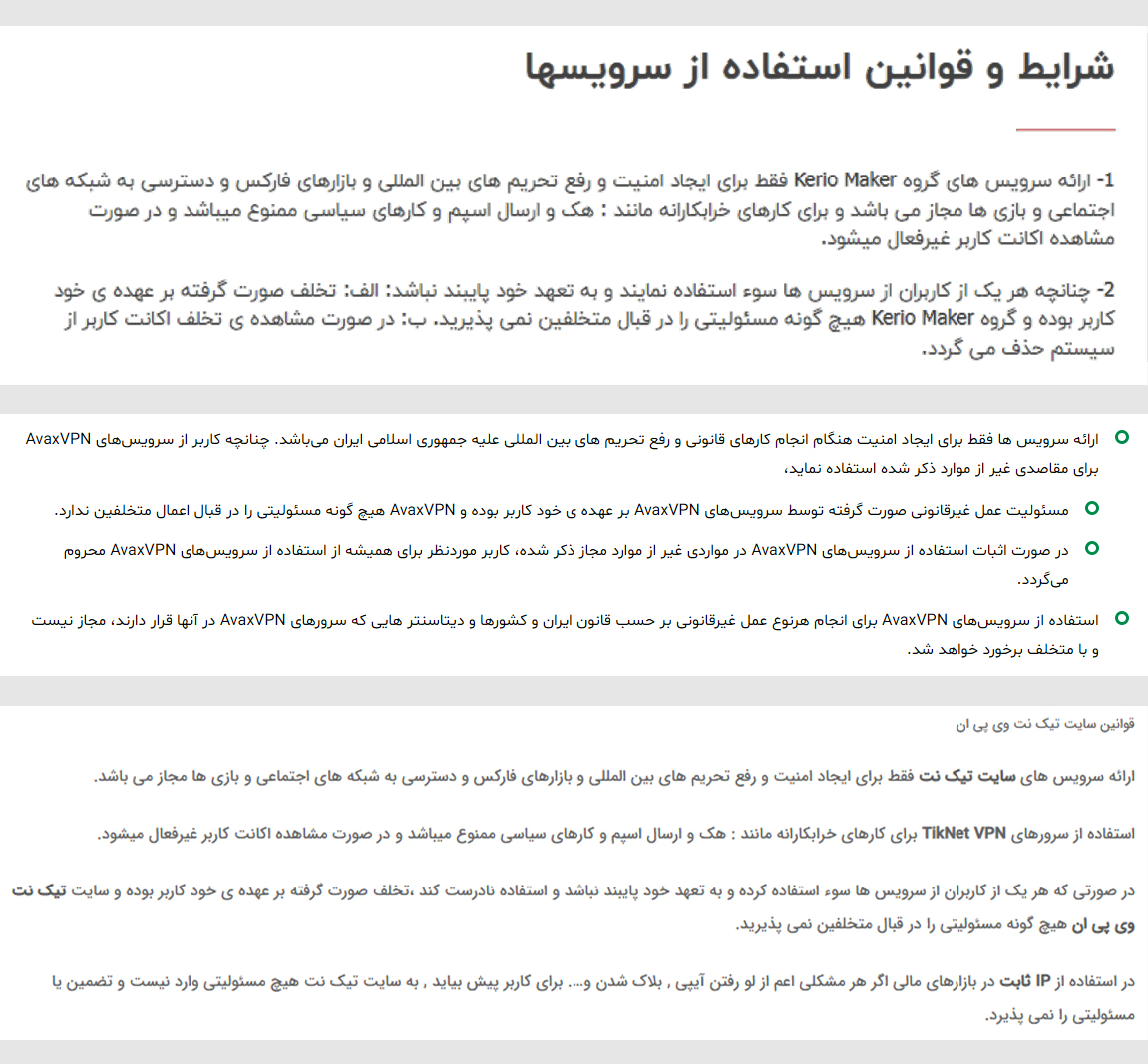

برخی از فیلترشکنهایی که این روزها طرفداران زیادی دارند، در ایران مستقرند و بسیاری از کاربران نیز بدون اطلاع، از این سرویسها استفاده میکنند. این فیلترشکنها در رسانههای اجتماعی تبلیغ میشوند و برخی از آنها نیز از «مسئولیت اجتماعی» خود برای دور زدن محدودیتهای اینترنت دم میزنند. حال آنکه در بخش قوانین وبسایت این سرویسها ذکر شده که استفاده از سرویس آنها بر اساس موازین جمهوری اسلامی و فقط برای «ایجاد امنیت و رفع تحریمهای بینالمللی»است و استفاده از آن برای برای فعالیتهای سیاسی ممنوع است.

نکته حائزاهمیت آن است که فیلترشکنهای داخلی برای دریافت هزینه اشتراک از درگاههای بانکی رسمی استفاده میکنند. این میتواند به شناسایی هویت کاربران و به خطر افتادن امنیت آنها منجر شود. لازم به ذکر است که اولین گام برای انتخاب یک ویپیان امن اطلاع از محل فعالیت سازندگان و مطالعه قوانین و سند حریم خصوصی سرویس است.

در ایران دهها سرویس ارائهدهنده فیلترشکن وجود دارد. در تصویر زیر، بخش مختصری از قوانین سه سرویس ویپیان مستقر در ایران را مشاهده کنید:

واتساپ جیبی از جمله اپلیکیشنهایی است که بعد از مسدودسازی واتساپ با استقبال مواجه شد. دو نسخه از این اپلیکیشن، محصول دو شرکت Marian Co DE و Net Arisan App، در فروشگاه گوگلپلی موجودند. اطلاعاتی از این دو شرکت در دسترس نیست و وبسایت رسمی هم ندارند.

نسخههای جعلی واتساپ ساخت این دو شرکت در شروع، دسترسی به موقعیت جغرافیایی و حافظه دستگاه را طلب میکنند. این دو شرکت نسخه جعلی فارسی اینستاگرام، اسنپچت و برنامه ساخت شماره مجازی را هم در کارنامه خود دارند.

باید توجه داشت به صرف قرار گرفتن یک نرمافزار در گوگلپلی نمیتوان از امنیت آن مطمئن شد. برای دریافت یک اپلیکیشن لازم است که در قسمت دسترسیهای نرمافزار، سطح دسترسی ابزار هم بررسی شود. برای نمونه یک ویپیان برای فعالیت به دسترسی به فهرست مخاطبان یا دوربین نیازی ندارد و اگر یک فیلترشکن چنین دسترسی درخواست کند، نشانه ناامن بودن آن است. همچنین نداشتن وبسایت رسمی و نبود اطلاعاتی از شرکت سازنده ابزار نشانههایی از قابلاعتماد نبودن یک نرمافزارند.

محققان امنیتی شرکت متا بهتازگی بیش از ۴۰۰ اپلیکیشن مخرب را در فروشگاههای اپاستور و گوگلپلی شناسایی کردهاند که رمزعبور حسابهای فیسبوک کاربران را سرقت میکردند و لینکهایی حاوی بدافزار را برای مخاطبان کاربران میفرستادند. به گفته متا، ۱۱.۷ درصد این ابزارها بهعنوان ویپیان منتشر شده بودند.

پیشنهاد میشود که در اپلیکیشنهایی که به ثبتنام و وارد شدن به حساب کاربری نیاز دارند، از گزینه وارد شدن از طریق فیسبوک، ایمیل یا غیره استفاده نشود. بسیاری از اپلیکیشنهای مخرب از همین طریق اطلاعات حسابهای کاربری افراد را سرقت میکنند.

همچنین محققان امنیتی کسپرسکی بهتازگی نسخه جعلی از ابزار «تور» را شناسایی کردهاند که ظاهر آن مشابه نسخه اصلی تور است. در این نسخه جعلی تور، بدافزاری تعبیه شده است که سابقه مرور و اطلاعات واردشده کاربر در وبسایتها را ذخیره میکند. همچنین یکی از کتابخانههای این ابزار به نرمافزارهای جاسوسی آلوده است و دادههای شخصی را جمعآوری و ثبت میکند.

این نرمافزار جاسوسی عملکردی را برای اجرای دستورها روی دستگاه قربانی فراهم میکند و به مهاجم امکان کنترل دستگاه را میدهد. بر اساس بررسی محققان کسپرسکی، هدف اصلی این بدافزار کاربران ساکن چین بودهاند اما با توجه به افزایش چشمگیر استفاده از تور در ایران در هفتههای اخیر و مسدود شدن فروشگاههای معتبر دانلود اپلیکیشن، ممکن است کاربران ایرانی هم هدف این بدافزار قرار بگیرند. تور این امکان را فراهم کرده است که کاربران با ارسال یک ایمیل به آدرس gettor@torproject.org این مرورگر را دریافت کنند.

توجه داشته باشید که نرمافزارها را از منابع معتبر دریافت کنید. گروههای ناشناس تلگرامی و فروشگاههای داخلی منابع معتبری برای دریافت نرمافزار نیستند.