از تاریخ شنبه، چهارم دی ۱۴۰۰، تا امروز، هکرهایی که به نظر میرسد به فرماندهی پدافند سایبری سپاه پاسداران انقلاب اسلامی وابسته باشند، در تلاشاند بهحساب کاربری و ایمیل گروهی از فعالان حقوق زنان، حقوق بشر و محیط زیست ایرانی داخل و خارج از ایران نفوذ کنند. هکرها برای این هدف، از یک تکنیک رایج و معمول استفاده کردند؛ تکنیکی که در آن از طرف فردی آشنا و قابلاعتماد برای قربانی حمله یا هک، یک لینک به وبسایت فیشینگ ارسال میشود. این لینک او را به سایتی میبرد که وظیفه آن به دست آوردن رمزعبور حساب اصلی گوگل است؛ پسوردی که هکر با کمک آن میتواند رمز عبور تمام ایمیلها و حسابهای کاربری قربانی را پیدا کند و با استفاده از آنها بهحسابهای او وارد شود.

این نخستین بار نیست که هکرهای وابسته به سازمانهای امنیتی و اطلاعاتی رژیم جمهوری اسلامی ایران بهطور گروهی دستهای از افراد را هدف قرار میدهند تا در یک بازه زمانی خاص، اطلاعات موردنیاز برای سازمان متبوعه خود را کسب کنند و شرایط را برای بازداشت گروهی از آنها فراهم آورند. بازداشتهای گروهی زمینه یک پروژه امنیتی را برای سازمان اطلاعات سپاه پاسداران انقلاب اسلامی مهیا میکند. این پروژه امنیتی گاه بهمنظور مقابله با خبرنگاران است و گاه برای مقابله با فعالان محیط زیست.

بازه زمانی اقدامهای هکرهای وابسته به سپاه پاسداران انقلاب اسلامی برای دستیابی به رمزعبور حسابهای کاربری گروهی از فعالان حقوق بشر، زنان و محیط زیست، همزمان با سالگرد اعتراض گروهی از فعالان حقوق زنان به حجاب اجباری است. اعتراضهایی که با اعتراض نمادین فردی به نام ویدا موحد در تاریخ ششم دی ۱۳۹۶ آغاز شد و این زن با بستن شال سفید خود به یک چوب و حرکت دادن آن، در حالی که روی یک سکوی برق در خیابان انقلاب اسلامی (شاهرضا سابق) ایستاده بود، قانون حجاب اجباری رژیم جمهوری اسلامی ایران را به چالش کشید.

در اتفاقی مشابه در مهر ۱۳۹۹، فرماندهی سپاه سایبری پس از به دست گرفتن کنترل حساب توییتر یک فعال حقوق زنان پس از بازداشت او و دسترسی به کامپیوترش، توانستند با گروهی از فعالان حقوق زنان در خارج از ایران ارتباط بگیرند و ضمن ارسال لینکهای حاوی بدافزار، محتوای مکالمات نوشتاری ردوبدل شده با آنها یا بین آنها را به دست بیاورند و در وبسایتهای خبری رسانههای حکومتی از جمله جام نیوز و باشگاه خبرنگاران جوان منتشر کنند تا اعتبار قربانیان خود در میان گروه سیاسی را کاهش دهند.

پدافند سایبری سپاه از هک گروهی حسابهای مجازی مخالفان حکومت چه هدفی دارد؟

در سالهای اخیر، فرماندهی پدافند سایبری موسوم به «گرداب» که سپاه سایبری هم نامیده شده، در بازههای زمانی مختلف، هک هماهنگ و حمله به دهها حساب کاربری گروهی از فعالان سیاسی و مخالف رژیم جمهوری اسلامی را آغاز کرد. این اقدامها در راستای اهداف زیر صورت گرفته است:

- جاسوسی و کسب اطلاع از فعالان سیاسی و مخالفان رژیم جمهوری اسلامی ایران در خارج از کشور

- جاسوسی و کسب اطلاعات کافی برای ارائه به دادستانیها بهمنظور دریافت مجوز بازداشت فعالان سیاسی و مخالفان در داخل کشور

- جمعآوری اطلاعات خصوصی بهمنظور اجبار قربانی به همکاری از طریق تهدید به افشای آن در فضای مجازی

- جمعآوری اطلاعات خصوصی و افشای آنها در رسانههای حکومتی در راستای اجرای عملیات روانی بهمنظور کاهش محبوبیت عمومی قربانی در جامعه یا میان گروههای سیاسی مخالف

یکی از نمونههای هک گروهی حسابهای اینترنتی گروهی از افراد داخل ایران که به دستگیری آنها توسط سازمان اطلاعات سپاه منتهی شد، در فروردین و اردیبهشت ۱۳۹۷ بود. در آن روزها، هکرهای سپاه پاسداران از طریق دسترسی به سامانه پیامک اپراتورهای تلفن همراه موفق شدند با هک کردن حساب برخی از ایرانیان فعال در حوزههای خیریه و آموزشی خارج از ایران و دهها نفر از فعالان مدنی و سیاسی داخل ایران، شرایط را برای بازداشت اعضای موسسه خیریه امام علی فراهم کنند. هکرهای سپاه با استفاده از سامانههای پیامکی اپراتورهای تلفن همراه در ایران، کدهای تایید دومرحلهای برای تغییر رمزعبور حساب کاربری قربانیان را به دست آوردند و با کمک آن، رمزعبور آنها را عوض کردند و کنترل حسابها را به دست گرفتند.

هکرهای سپاه چگونه کنترل حساب کاربری قربانیان خود را به دست میگیرند؟

هک کردن حساب کاربری مخالفان رژیم جمهوری اسلامی در داخل و خارج از ایران به دو شکل تقریبا متفاوت صورت میگیرد. هکرهای قراردادی یا بهاصطلاح اجارهای فرماندهی پدافند سایبری یا مرکز بررسی جرائم سازمانیافته اینترنتی سپاه پاسداران همچون همتایانشان در وزارت اطلاعات و همچنین اطلاعات نیروی انتظامی، همانطور که در بالا ذکر شد، به سامانههای پیامک اپراتورهای تلفن همراه در ایران دسترسی دارند.

این سازمانهای امنیتی ابتدا با ارائه کیفرخواست و دریافت مجوز از مراجع قضایی یا بدون اطلاعرسانی به آنها، به فهرست شماره تلفنهای قربانی دست پیدا میکنند. پس از دریافت شماره تلفنها، از اپراتور تلفن همراه مربوطه میخواهند تمامی پیامکهای ارسال شده از/به آن شماره در یک بازه زمانی مشخص یا از ابتدای فعالیت آن شماره را برای آنها ارسال کند. وظیفه افسران اطلاعاتی بررسی تمامی پیامها بهمنظور شناسایی آدرس ایمیل قربانی است.

پس از شناسایی آدرس ایمیل، همانطور که در بالا ذکر شد، هکرها میتوانند بهراحتی با دسترسی به پیامکهای ارسال شده به شماره موبایل قربانی رمزعبور آن را تغییر دهند و سپس به تمام ایمیلها از جمله پیامهای ارسالی و دریافتی ذخیره شده دسترسی داشته باشند. در مرحله بعد، اگر حساب الکترونیکی از نوع جیمیل باشد، هکرها میتوانند به رمزعبور تمام حسابهای دیگر قربانی در رسانههای اجتماعی دست یابند؛ خواه توییتر، لینکداین یا تلگرام.

چگونگی هک حسابهای کاربری مخالفان جمهوری اسلامی در خارج از ایران

ممکن است اولویت هکرها از دسترسی به ایمیل یا حسابهای دیگر قربانی در فضای مجازی، استفاده از آنها برای دستیابی به حسابهای معتمدان قربانی باشد. معتمدانی که حتی ممکن است ساکن خارج از ایران باشند؛ افرادی که هکرهای سازمان اطلاعات سپاه به دلیل دسترسی نداشتن به پیامکهای آنها، امکان تغییر رمزعبور در نتیجه و دسترسی به ایمیل آنها را ندارند.

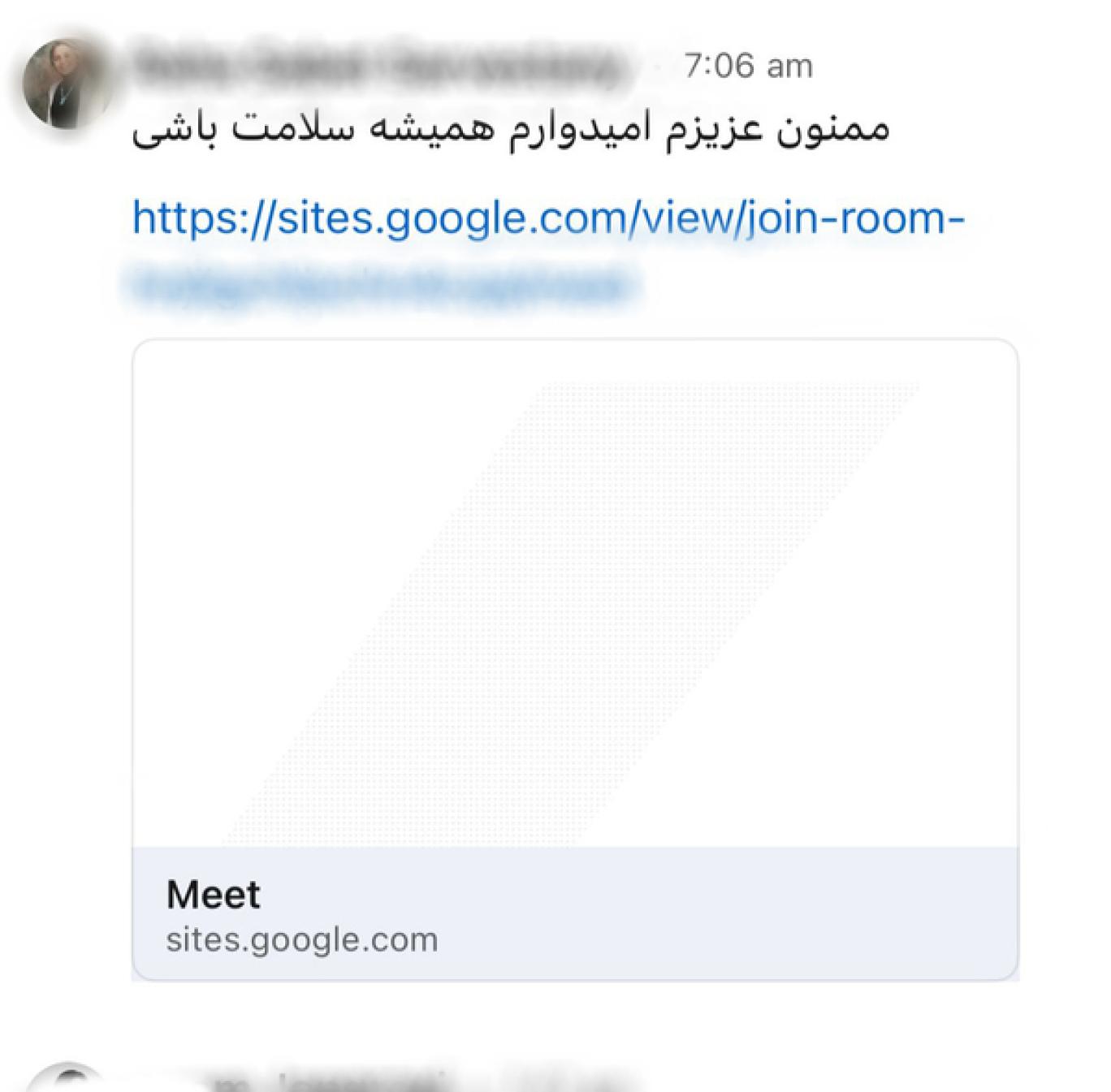

در این شرایط، هکرهای سپاه با استفاده از حساب قربانیان ساکن ایران خود، لینکهای موسوم به فیشینگ را برای نزدیکان و مرتبطان او در خارج از ایران میفرستند؛ افرادی که عمدتا فعالان سیاسی و مخالفان رژیم جمهوری اسلامیاند. از میان آنها، افرادی که فعالسازی دومرحلهای از طریق ارسال کد برای تایید هویت پیش از تغییر رمزعبور حسابهای کاربری خود را فعال نکردهاند، بهراحتی قربانی میشوند و کنترل بسیاری از حسابهای کاربری آنان بهخصوص در لینکداین، به دست هکرها میافتد.

تصویر موسوم به ارتش سایبری سپاه - FarsNews

در مرحله بعد، هکرها ضمن استفاده از حساب قربانی نهایی خود در خارج از ایران بهمنظور پخش لینکهای موسوم به فیشینگ، جاسوسی و جمعآوری اطلاعات از او را آغاز میکنند. اطلاعاتی که میتواند به شناسایی معتمدان، دوستان و مرتبطان قربانی در داخل ایران منجر شود.

در جریان تلاش اخیر هکرهای وابسته به فرماندهی پدافند سایبری سپاه برای دسترسی به حساب گروهی از فعالان حقوق زنان، حقوق بشر و محیط زیست در داخل و خارج از ایران، این امر از طریق ارسال لینک موسوم به فیشینگ از طرف حساب معتمدان آنها در لینکداین صورت گرفته است. برخی از قربانیان به صرف اعتمادی که به فرستنده داشتند، روی لینکها کلیک کردند و ناخواسته، رمزعبور حساب گوگل خود را در اختیار هکرها قرار دادند. رمزهایی که هکرها برای دسترسی به حساب کاربری قربانی که فعالسازی دومرحلهای را فعال نکرده بود، از آنها استفاده کردند.